Activité Déploiement du servie Active Directory Domain (révision)

Consigne

- La durée de l’activité est estimée à environ 90 minutes.

- Avant de commencer l’activité :

- Lire la mise en situation, prendre connaissance des objectifs, du résultat attendu, et des ressources à disposition.

- Lire une première fois en entier la section Mise en route.

- Effectuez le travail décrit dans la section Mise en route et effectuez les tâches demandées dans la section Tâches.

Mise en situation

Vous êtes chargé d’installer un contrôleur de domaine pour l’entreprise M159XX. Le siège de l’entreprise se trouve à Fribourg et compte 80 employés. Trois succursales situées à Lausanne, Berne et Sion, comptent chacune une vingtaine d’employés.

Chaque site dispose de son propre service informatique responsable de la gestion du matériel informatique et des comptes d’utilisateur·rice locaux. Le personnel du siège est, en plus, responsable de la définition des paramètres de sécurité qui doivent être appliqués sur tous les sites.

Objectifs

À la fin de ce travail, vous devez :

- Être capable d’installer et configurer un contrôleur de domaine avec Active Directory (AD)

- Connaître des outils pour l’administration d’Active Directory

- Être capable d’utiliser au moins un outil d’administration pour gérer des objets

- Connaître la notion d’annuaire

- Connaître le fait que le service Active Directory est un exemple de serveur d’annuaire

- Connaître la manière dont les objets sont organisés dans un annuaire

- Connaître au moins quatre types d’objets que l’on trouve dans un annuaire

Résultat attendu

- Une marche à suivre permettant l’installation et la configuration de l’AD.

- Une machine virtuelle Windows 2022 avec l’AD configuré.

Ressources

Matériel :

- Un serveur avec Windows Server 2022 Datacenter

- Une fiche avec les données nécessaire pour se connecter au serveur en RDP (remote desktop).

Mise en route

Installation et configuration du service Active Directory Domain

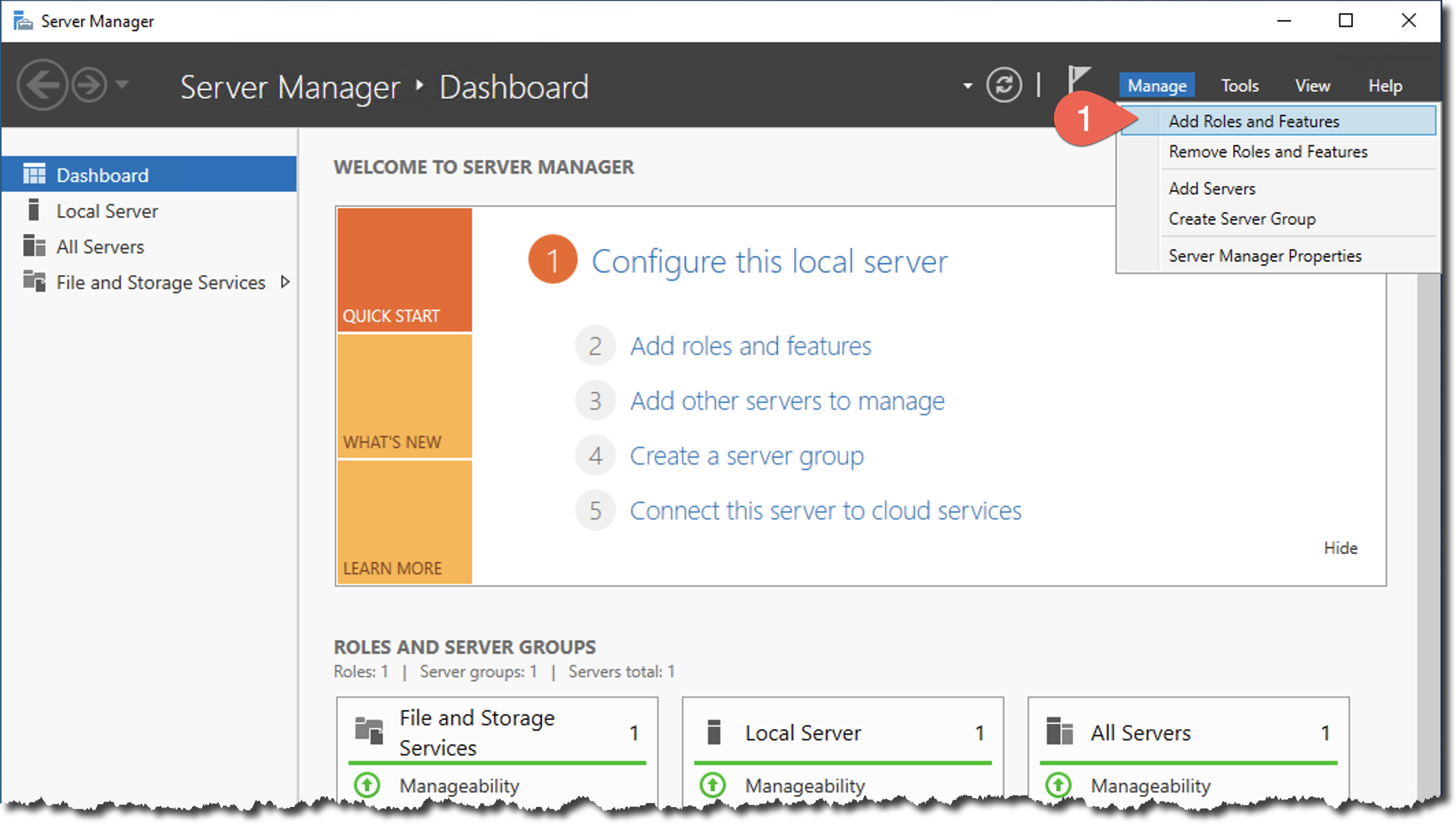

La première chose que nous avons à faire est de vérifier que le rôle «Active Directory Domain Service» est bien installé sur notre serveur et l’ajouter si ce n’est pas le cas. Pour cela, connectez-vous au serveur de l’entreprise en Remote Desktop avec les données de connexion que l’on vous a fournies et lancez l’application Server Manager et, dans le menu «Manage», cliquez Add Roles and Features».

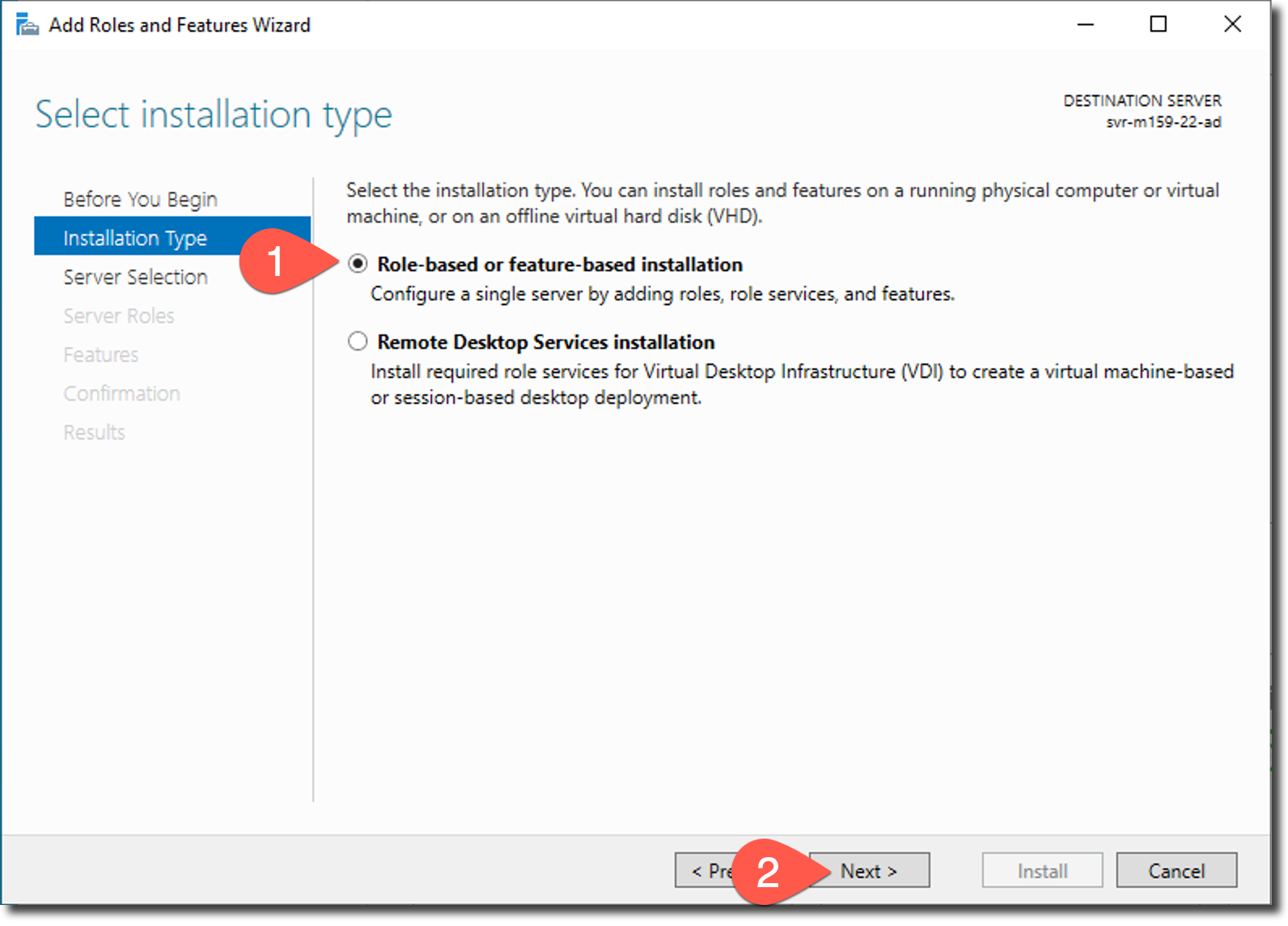

Sélectionnez «Role-based or feature-based installation» et passez à l’étape suivante.

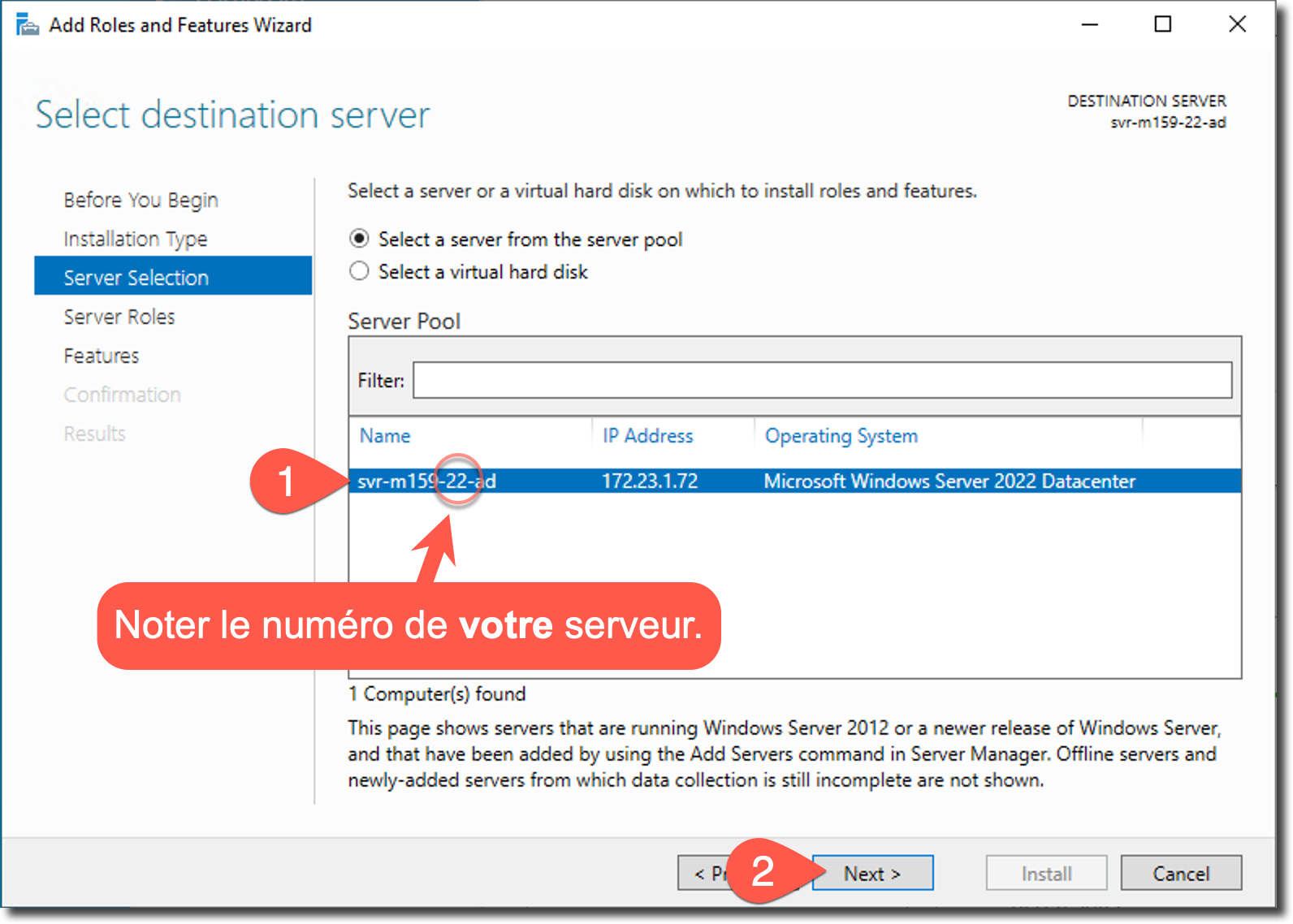

Sélectionnez l’option «Select a server from the server pool». Comme vous n’avez qu’un seul serveur, il devrait déjà être sélectionné. Notez le numéro du serveur (ici le 22), car nous en aurons besoin plus tard, et passez à l’étape suivante.

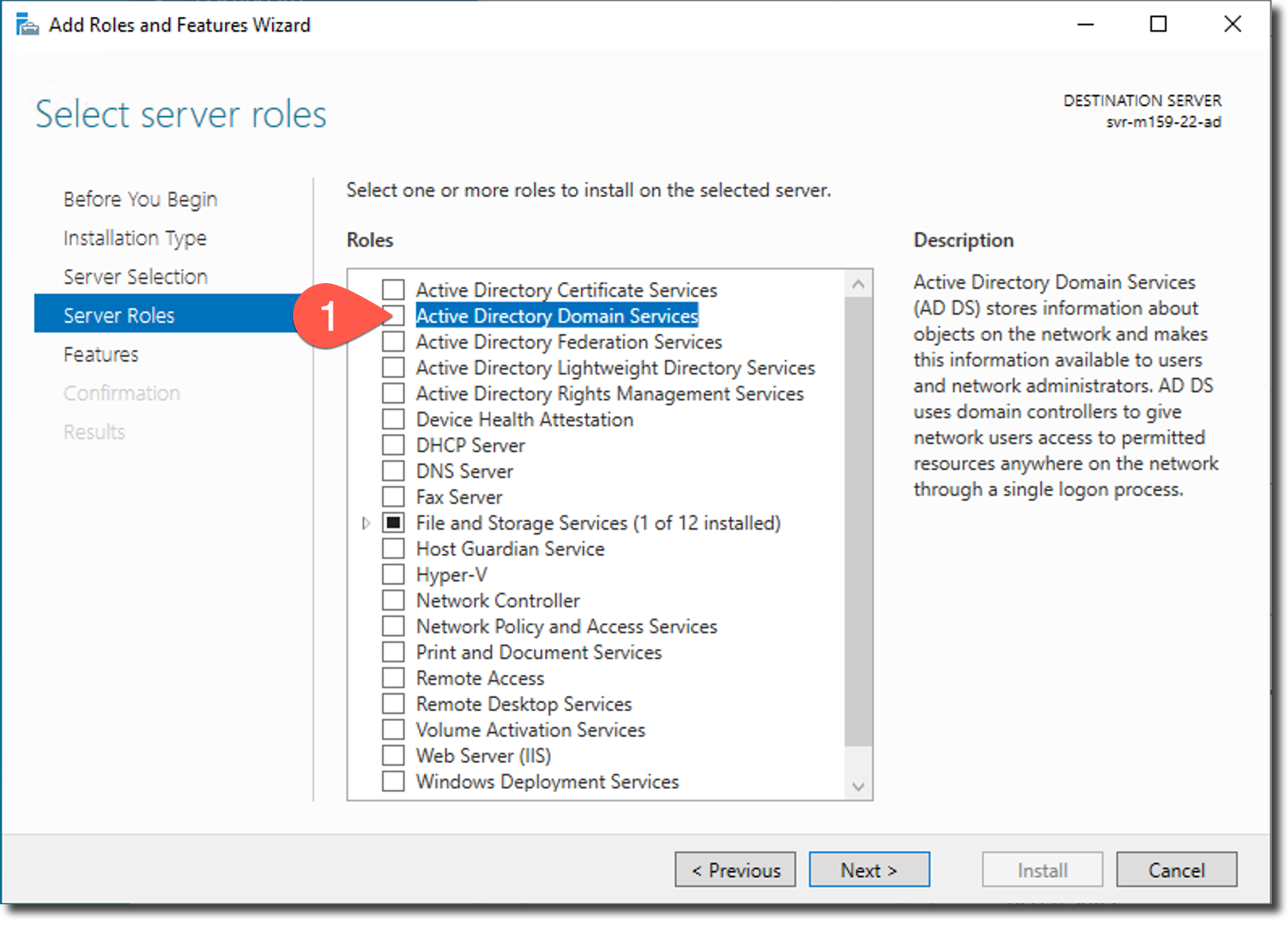

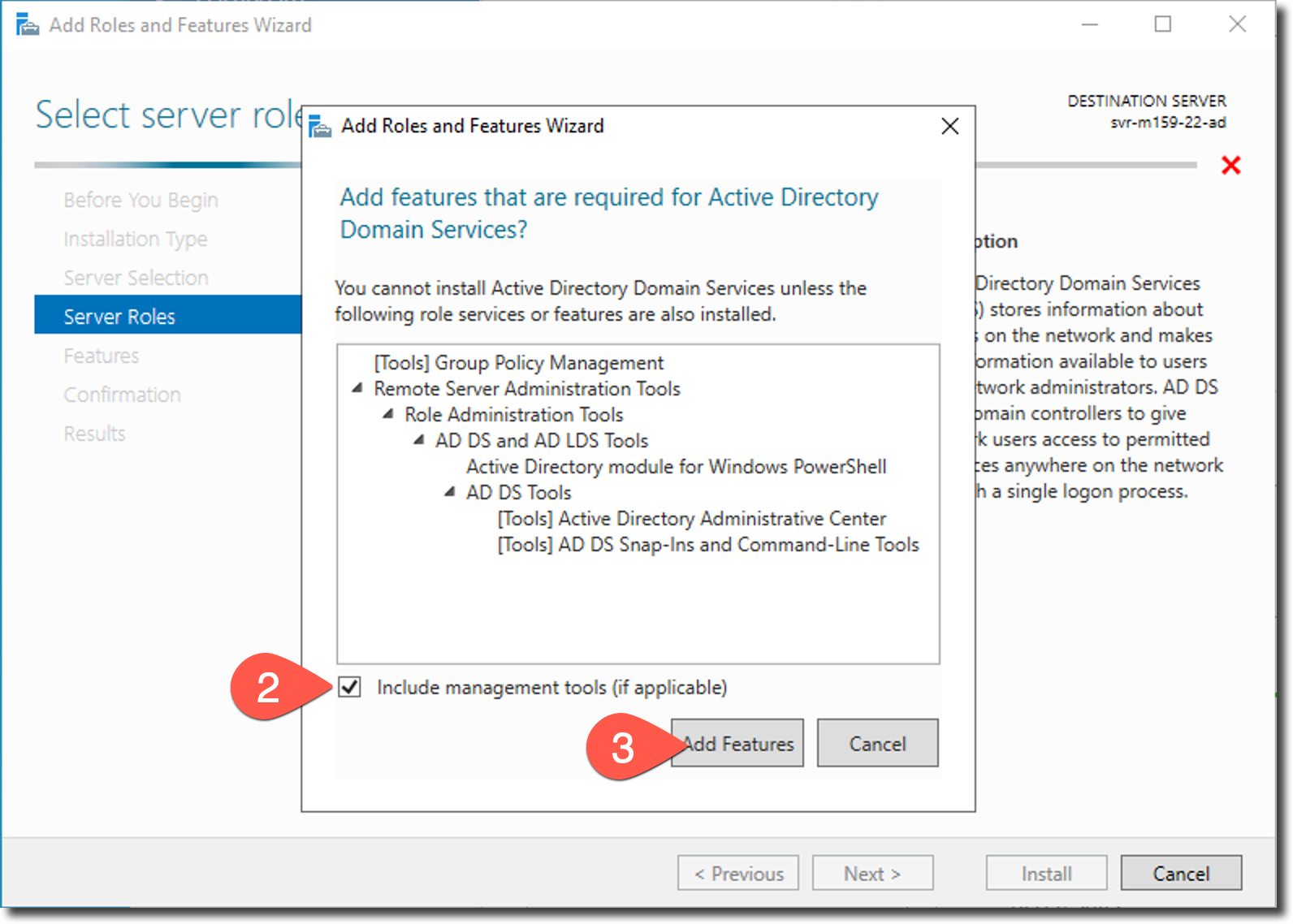

Dans la liste des rôles, cochez la case «Active Directory Domain Service» et passez à l’étape suivante. Il n’est pas nécessaire de sélectionner le rôle «DNS Server», car Windows se charge d’installer les dépendances nécessaires. Passez à l’étape suivante et dans la boîte de dialogue qui s’affiche, passez en revue les fonctionnalités qui vont être ajoutées, cochez la case «Include management tools (if applicable)» et pressez «Add Features».

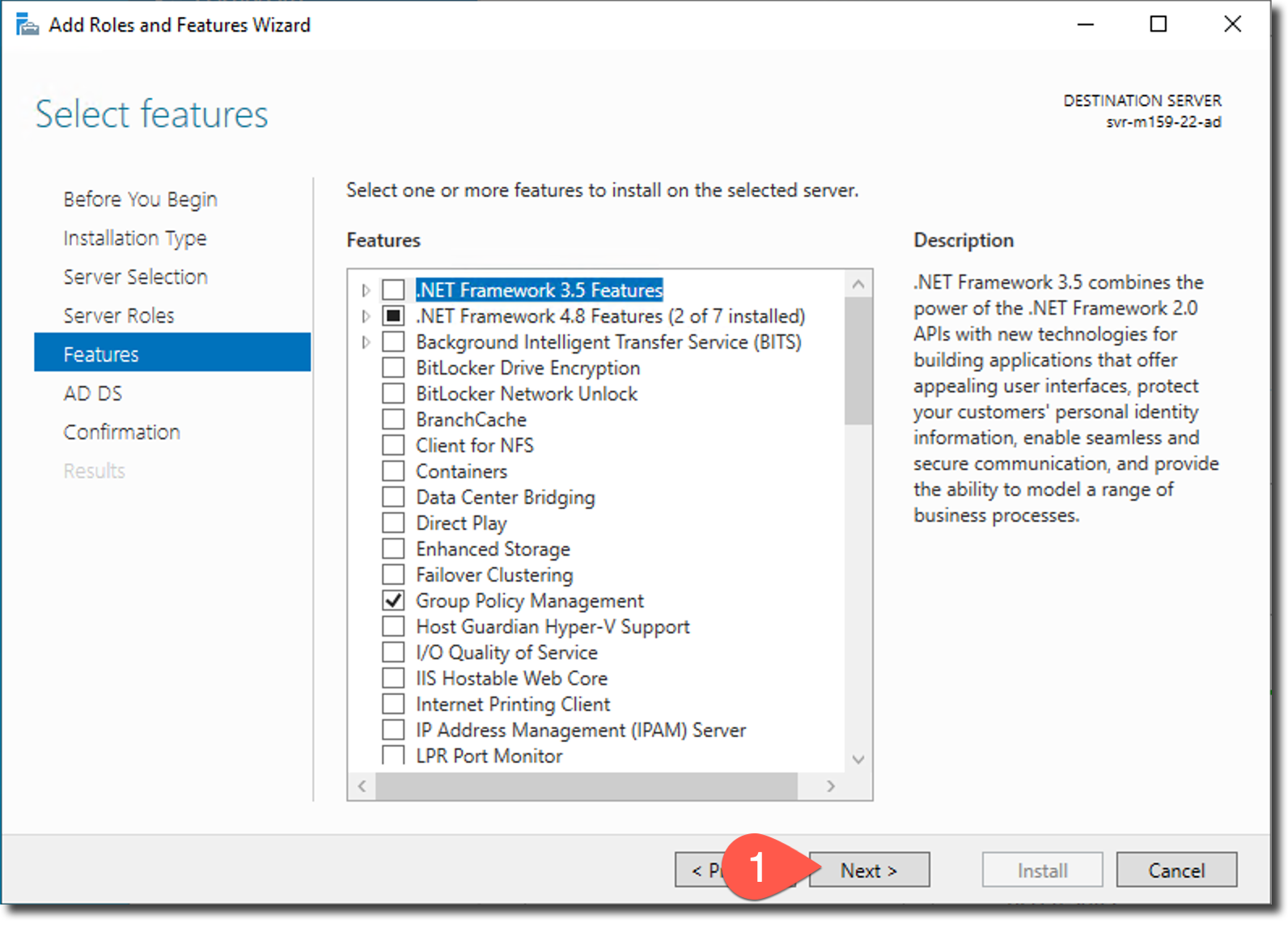

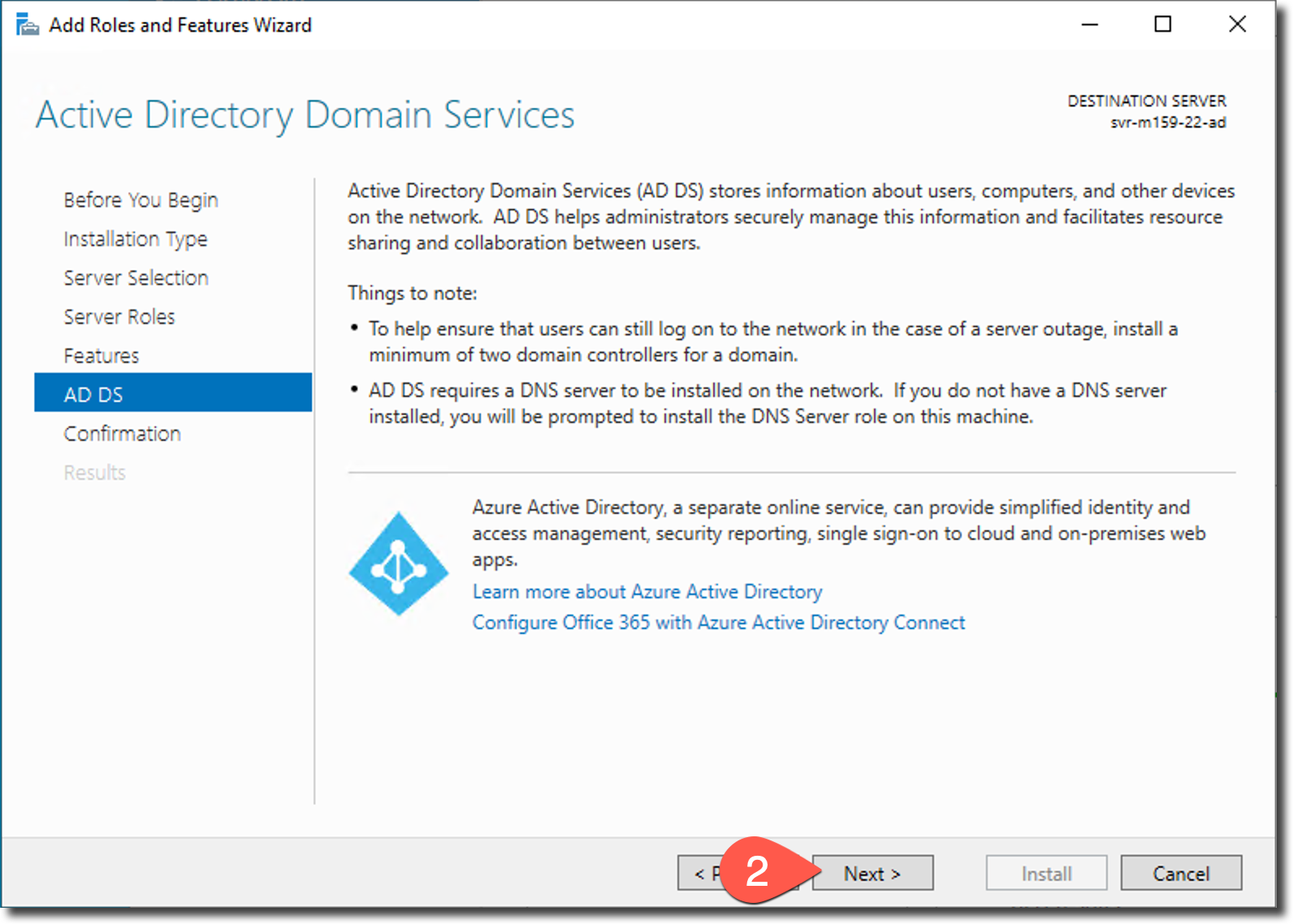

À l’étape «select features», on vous demande de sélectionner les fonctionnalités dont vous avez besoin. Comme nous voulons seulement installer le rôle «Active Directory Domain Service», il n’y a rien à faire ici et nous pouvons passer à l’étape suivante. Faites de même à l’étape «Active Directory Domain Services» après avoir pris connaissance des informations qui vous sont proposées.

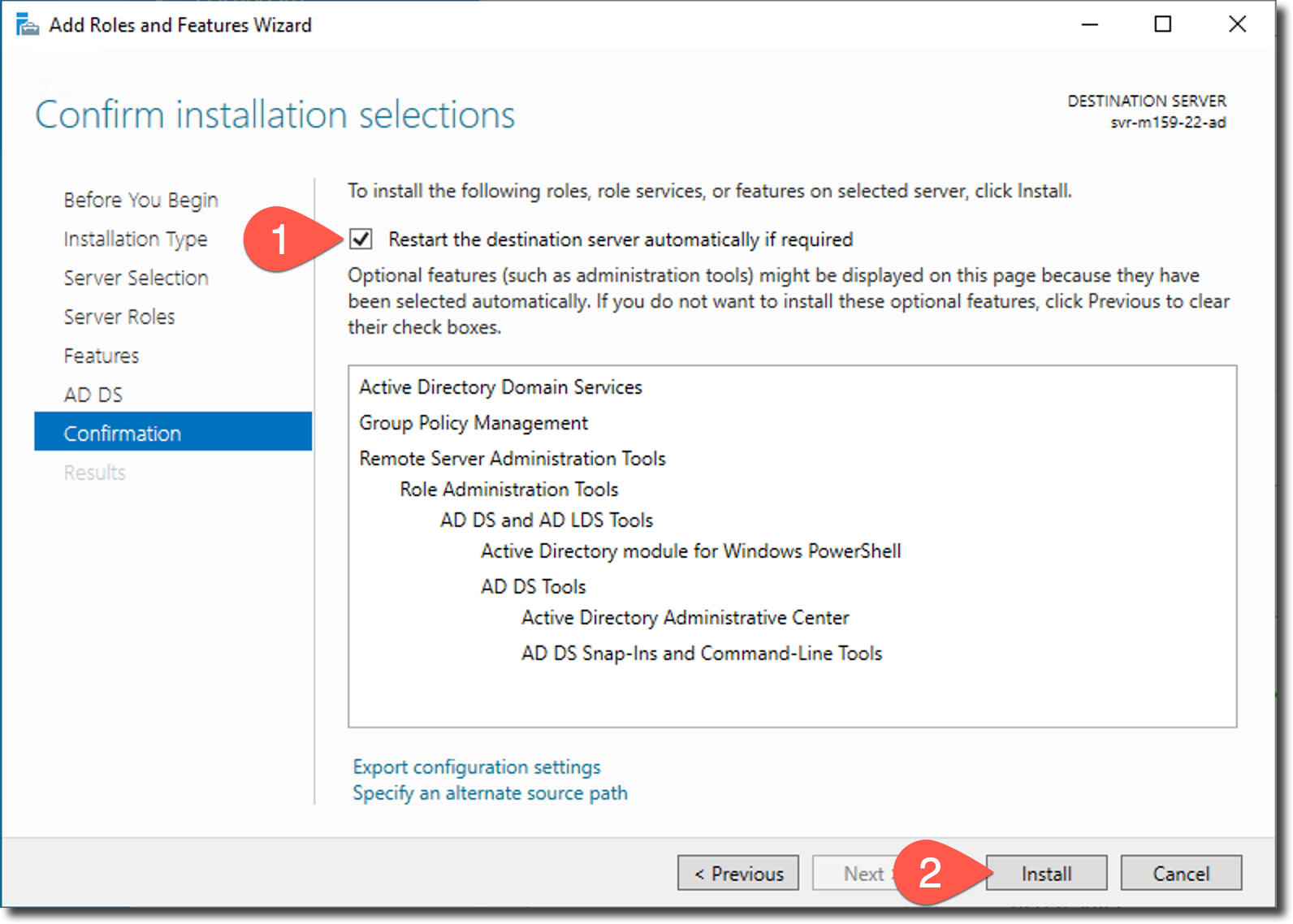

On vous demande ensuite de confirmer l’installation du service. Il est recommandé de passer en revue une dernière fois les fonctionnalités qui vont être installées. Si les conditions le permettent, autoriser Windows à redémarrer automatiquement. Dans notre cas, puisque le serveur n’est pas encore mis en exploitation, nous pouvons cocher la case «Restart the destination server automatically if required» sans risque d’interruption de service. Pressez «Install» et patientez.

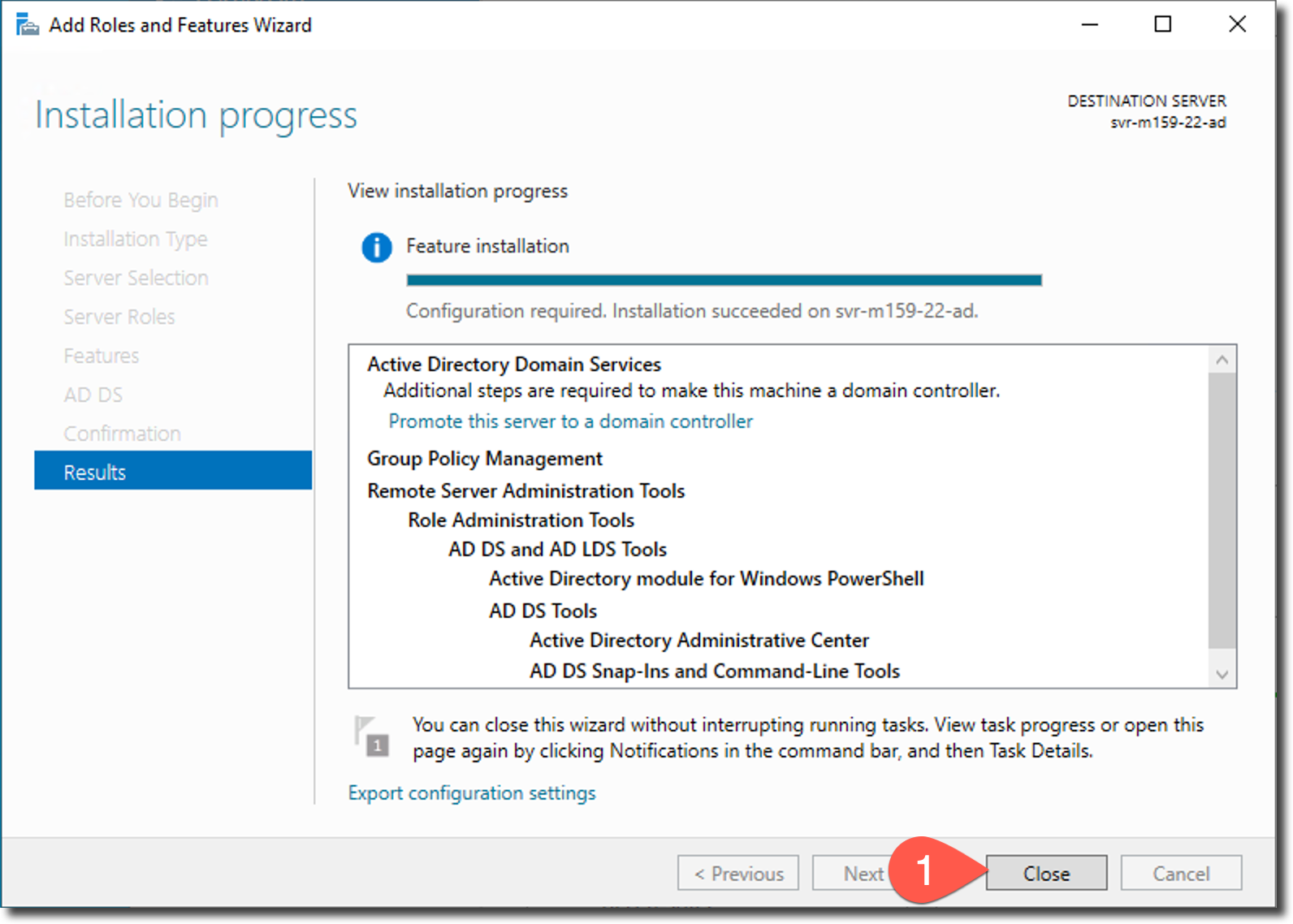

Lorsque l’installation est terminée, pressez le bouton «Close».

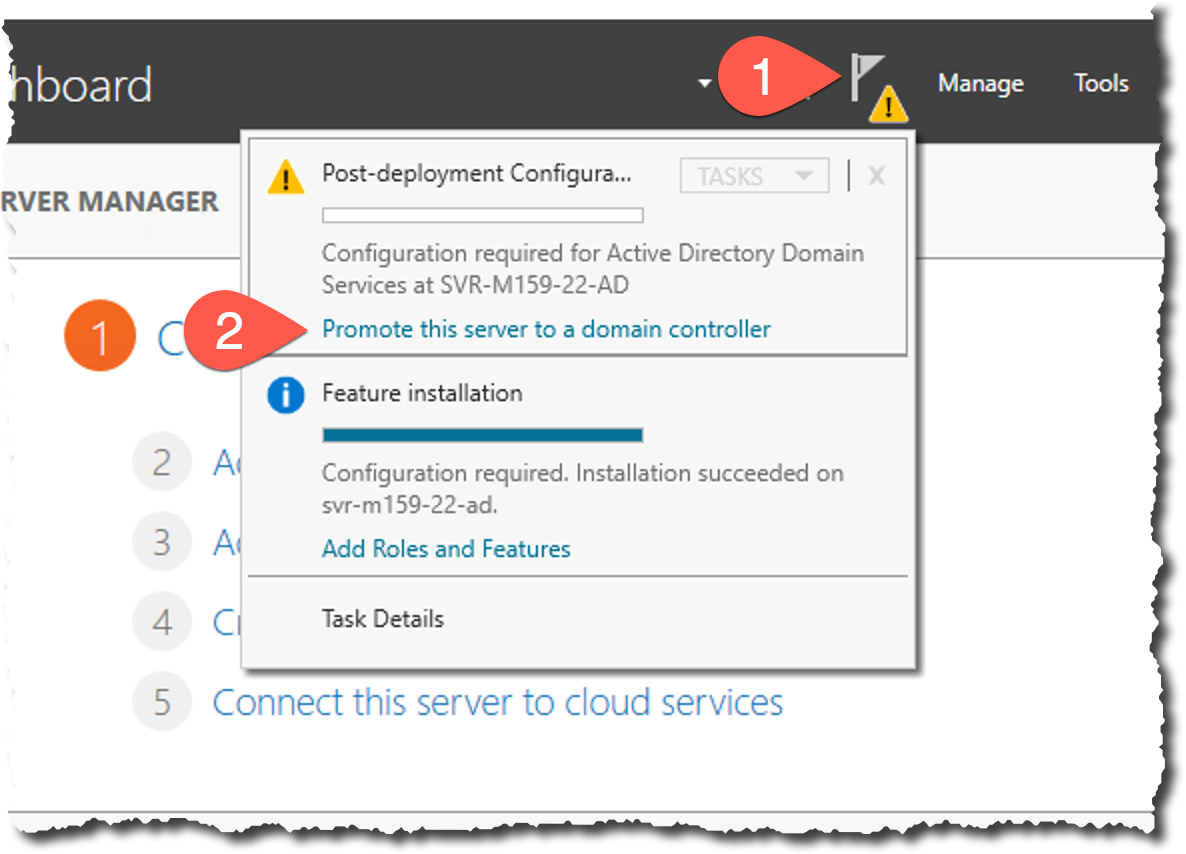

Vous devriez voir un petit drapeau d’avertissement à côté du menu du «Server Manager». Cet avertissement indique qu’il y a une ou plusieurs configurations à effectuer à la suite du déploiement. Cliquez sur le drapeau, puis cliquez sur le lien «Promote this server to domain controller».

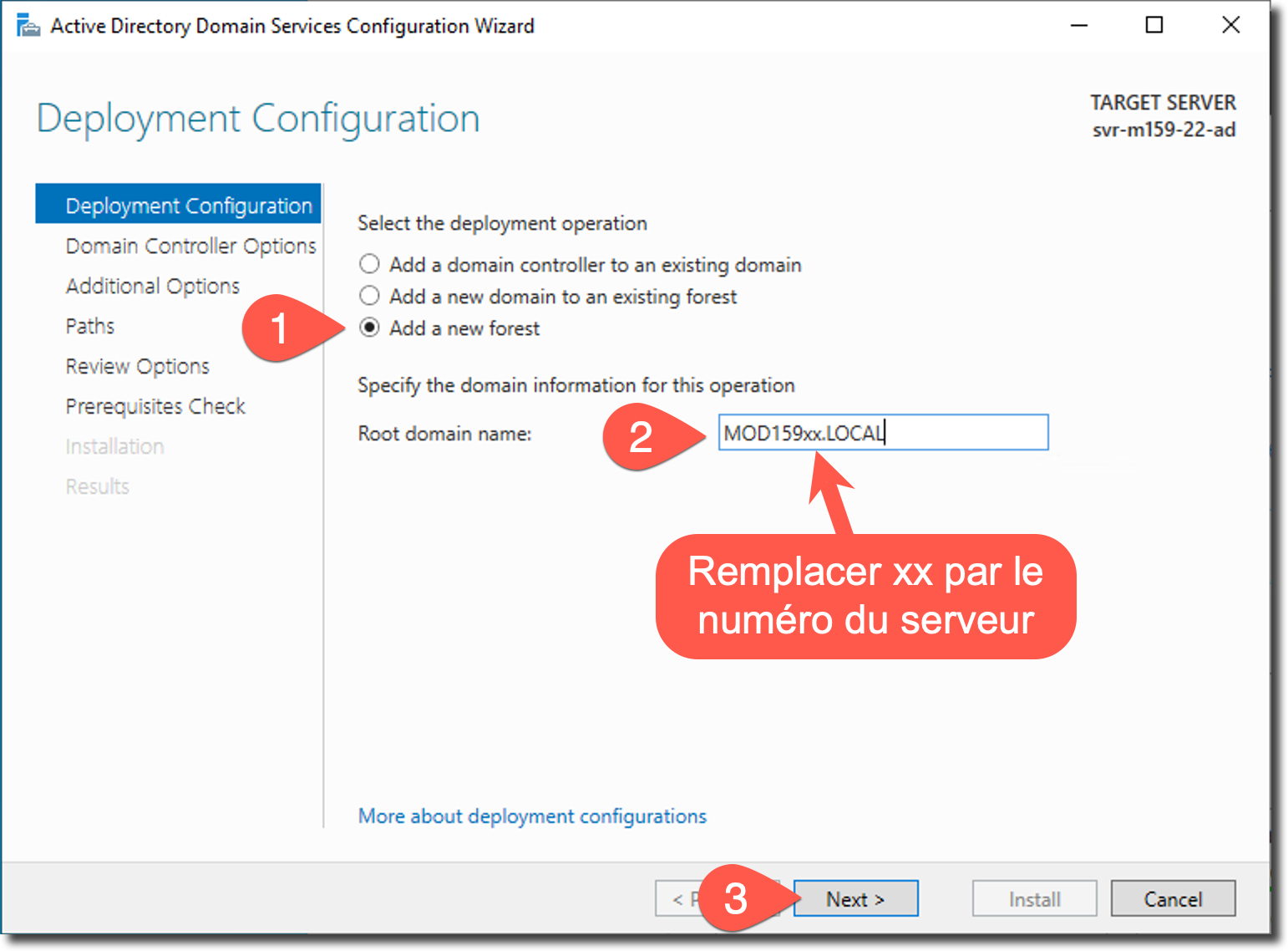

La première chose que l’on vous demande est de saisir le nom du domaine racine. Ce nom sera utilisé à la fois pour créer une nouvelle zone dans le serveur DNS pour créer un REALM pour Kerberos. Saisissez M159xx.LOCAL en remplaçant xx par le numéro de la machine que vous avez noté précédemment et passez à l’étape suivante.

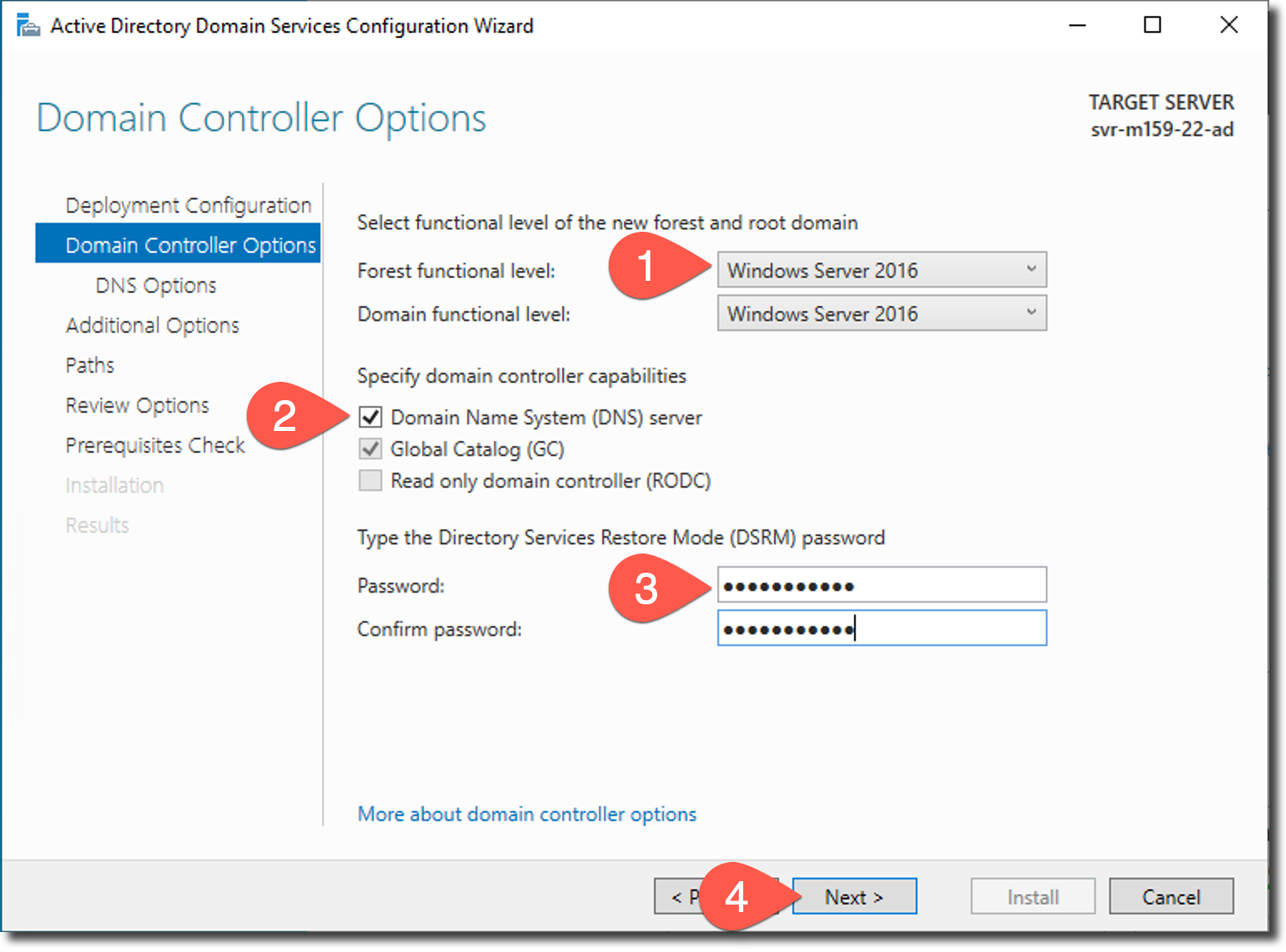

On vous demande maintenant de choisir la version du schéma de l’annuaire pour la forêt et pour le domaine. Utiliser la version la plus récente (Windows Server 2016) à moins qu’il y ait des serveurs et des machines clientes avec d’anciennes versions de Windows dans le domaine. Ce n’est pas notre cas, donc on laisse l’option présélectionnée. On vous demande également de sélectionner les autres capacités du contrôleur de domaine. Les cases «Domain Name System (DNS) server» et «Global Catalog (GC)» doivent être cochées. Saisissez enfin un mot de passe dont vous pouvez vous souvenir pour «Directory Service Restor Mode» et passez à l’étape suivante.

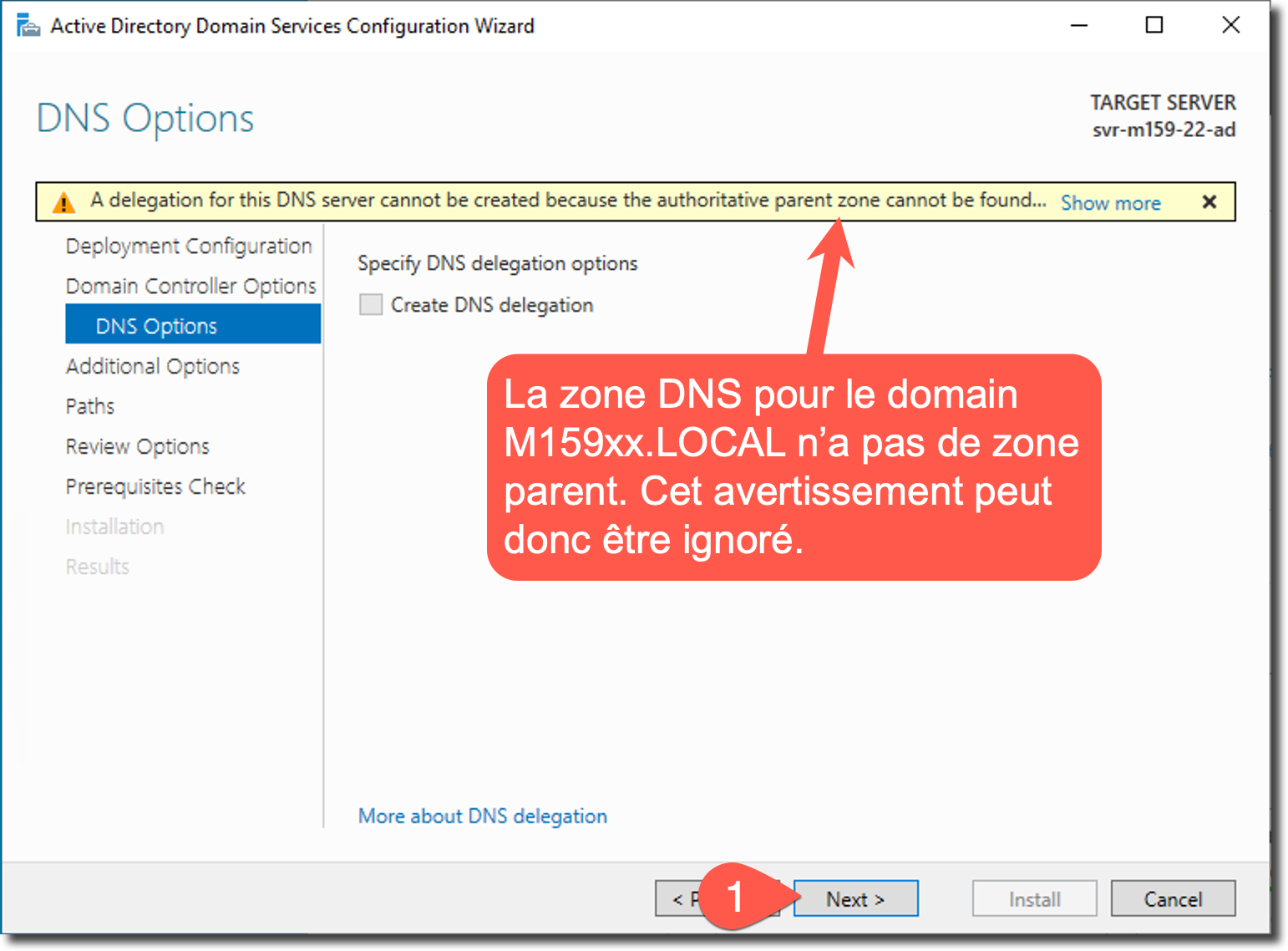

L’étape suivante concerne la configuration du DNS. Pour ce mandat, nous devons créer un nouveau domaine dont le nom n’est pas intégré dans un espace de noms DNS existant.

Ce serait le cas si, par exemple, nous devions créer un contrôleur de domaine pour le sous-domaine «ad.epai-ict.ch» et que le domaine «epai-ict.ch» était géré par des serveurs BIND. Dans un tel cas, le DNS du contrôleur de domaine doit être configuré pour déléguer la résolution des noms pour le domaine «epai-ict.ch» au serveur BIND et, de la même manière les serveurs BIND doivent être configuré pour déléguer la résolution des noms du domaine «ad.epai-ict.ch» au DNS du contrôleur de domaine.

Puisque nous ne sommes pas dans une telle situation, il n’y a rien à faire. Nous pouvons donc ignorer le message d’avertissement et passer à l’étape suivante.

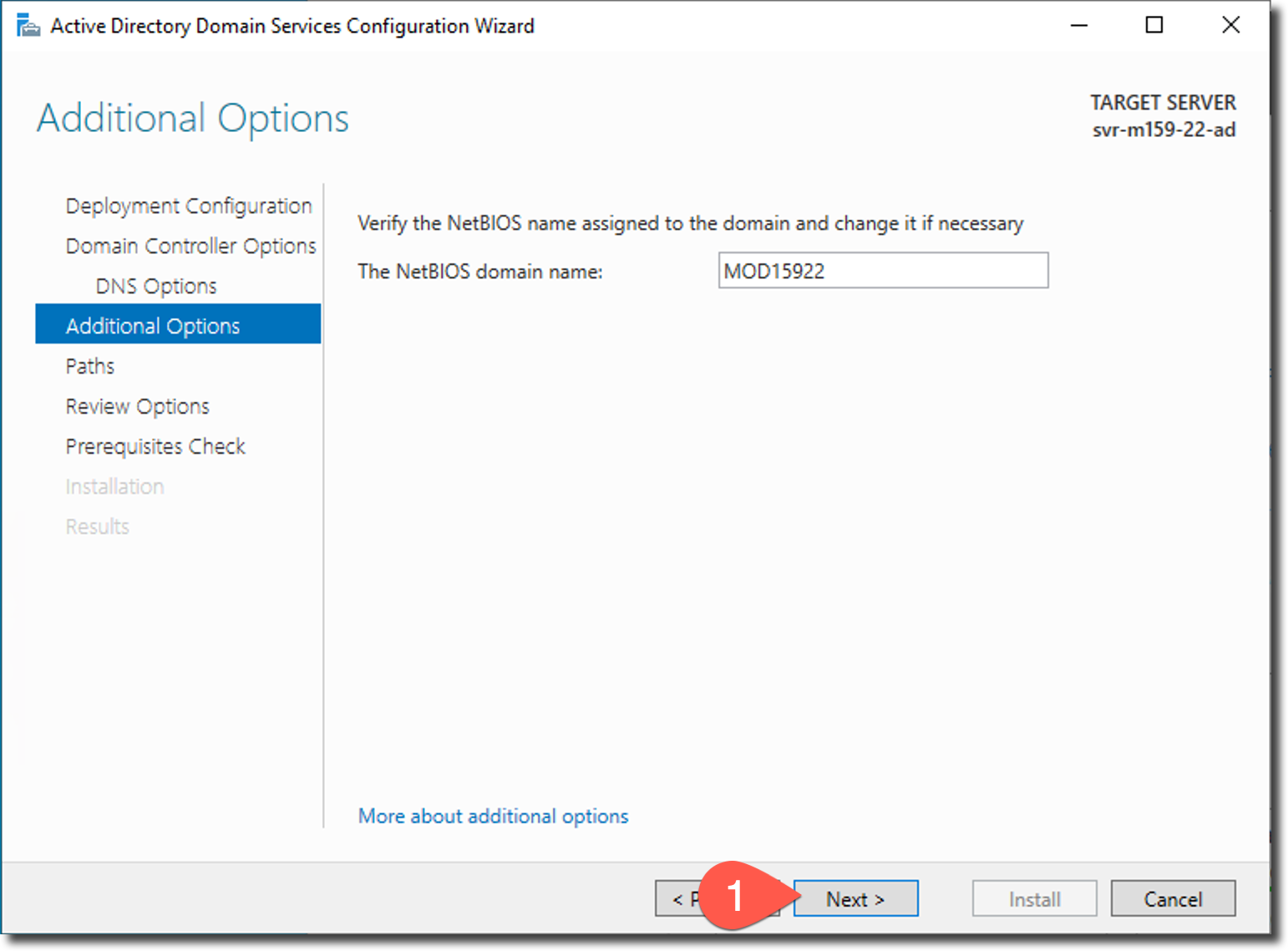

On vous demande ensuite de saisir ou de confirmer le choix d’un nom de domaine NetBIOS pour assurer la compatibilité avec d’anciens systèmes. Acceptez la proposition et passez à l’étape suivante.

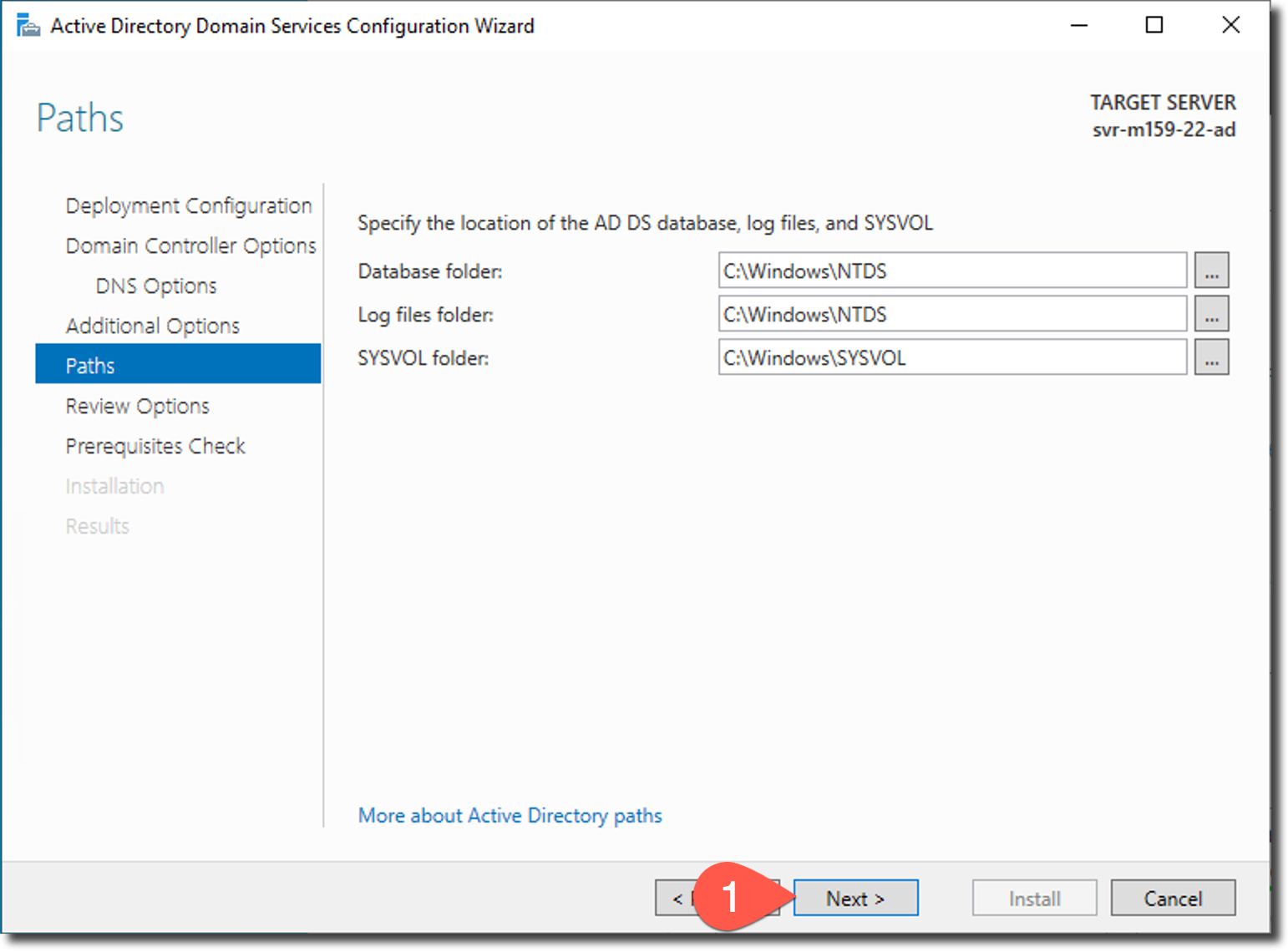

Dans cette avant-dernière étape, on vous demande de confirmer ou de modifier le chemin du répertoire pour le stockage de la DIB et celui du répertoire SYSVOL. Acceptez la proposition et passez à l’étape suivante.

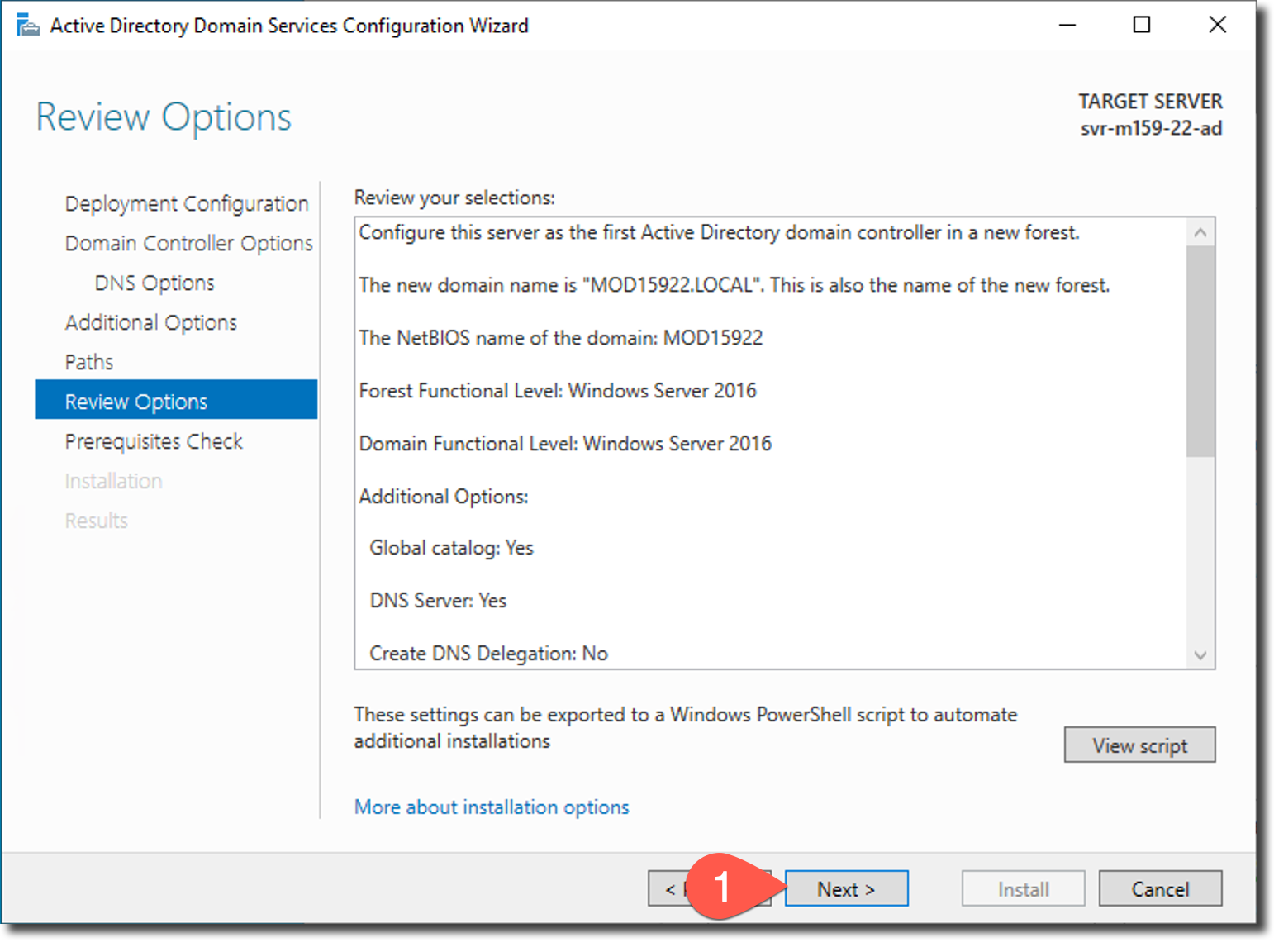

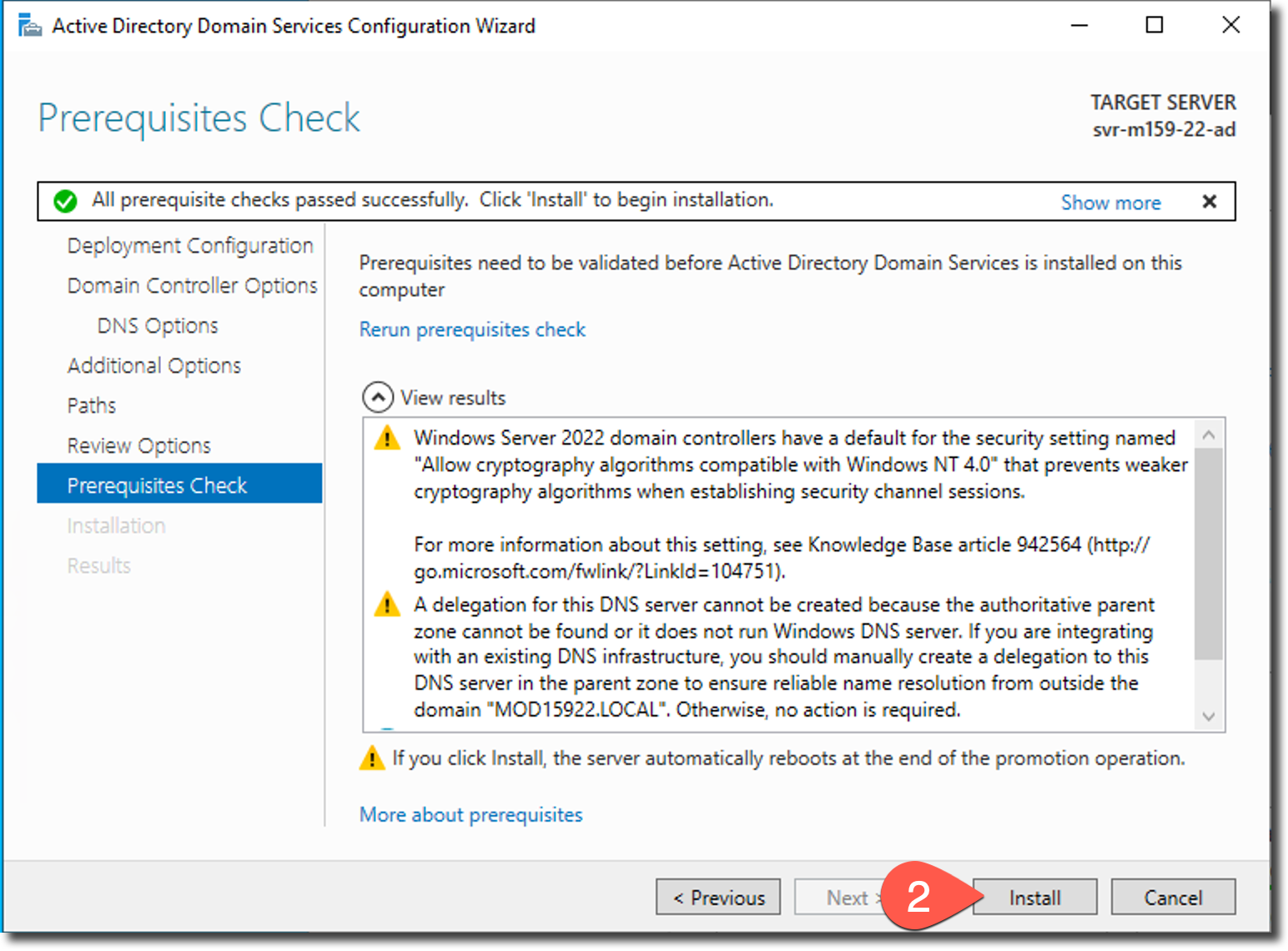

Enfin, on vous demande de passer en revue la configuration et de lancer l’installation.

Outils d’administration pour Active Directory

Pour l’administration courante de l’annuaire Active Directory, Windows Server dispose de plusieurs outils, notamment :

- Active Directory Users and Computers (ADUC)

- Active Directory Administrative Center (ADAC)

- Active Directory Sites and Services

- Active Directory Domains and Trusts

- Active Directory Module for Windows Powershell

Windows Server dispose également d’outils de plus bas niveau avec une interface utilisateur graphique (GUI) ou une interface en ligne de commande (CLI), par exemple :

- Active Directory Schema snap-ins pour MMC (GUI)

- ADSI Edit (GUI)

- ntdsutil.exe (CLI)

- dsamain.exe

- LDP.exe (GUI)

- csvde.exe (CLI)

- ldifde.exe (CLI)

Active Directory Users and Computers (ADUC)

Active Directory Users and Computers (ADUC) est l’outil le plus couramment utilisé pour l’administration d’un annuaire Active Directory. C’est avec cet outil que l’on gère notamment les comptes d’utilisateur·rice·s (user accounts), les comptes d’ordinateur (computer accouts), les groupes et les unités d’organisations (organisational Unit ou OU).

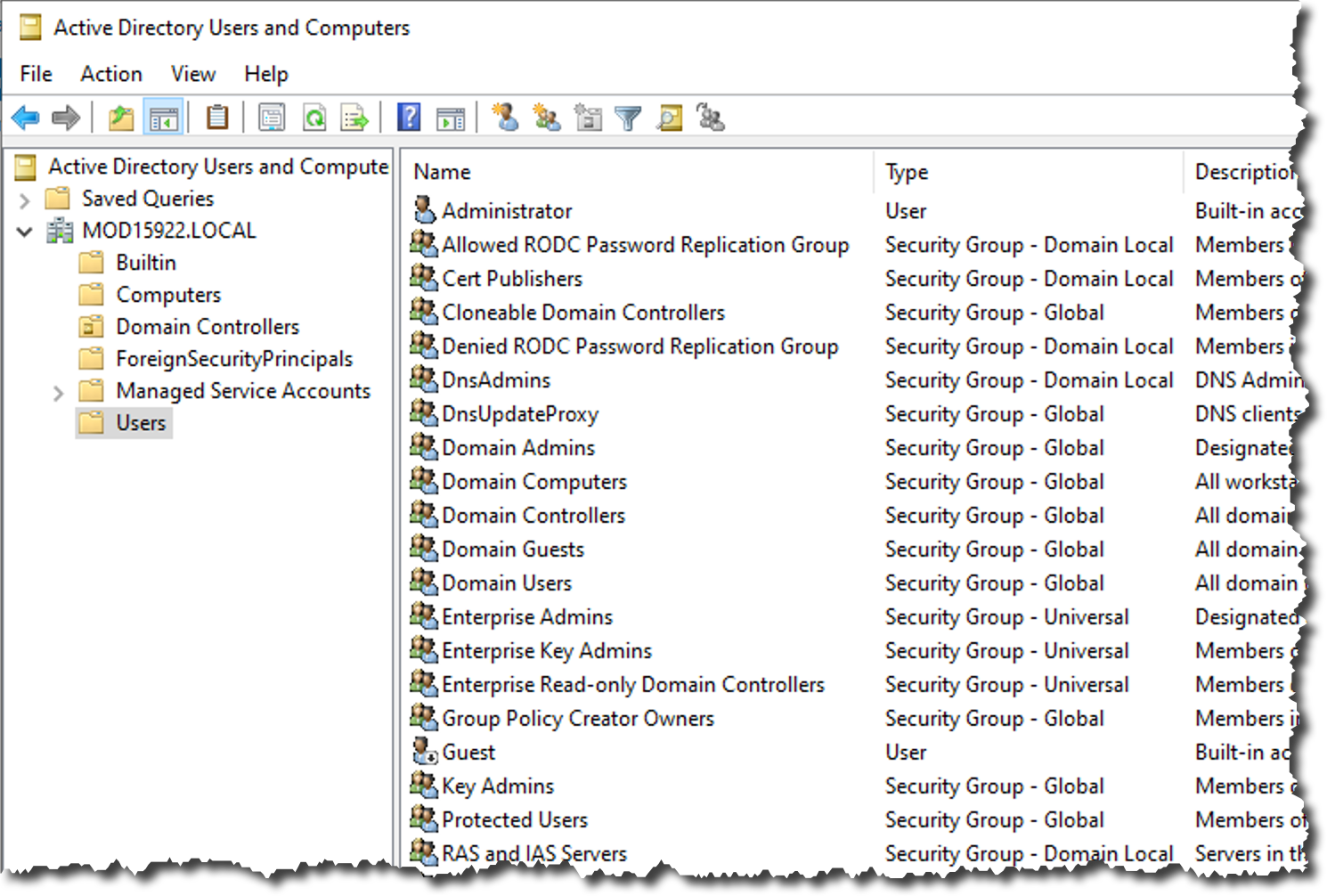

La figure 14 montre une vue de l’ADUC tel qu’il se présente par défaut. On y trouve cinq conteneurs (container) : Builtin, Computer, ForeignSecurityPrincipals, Managed Service Accounts, et Users, et une unité d’organisation (OU) : Domain Controllers.

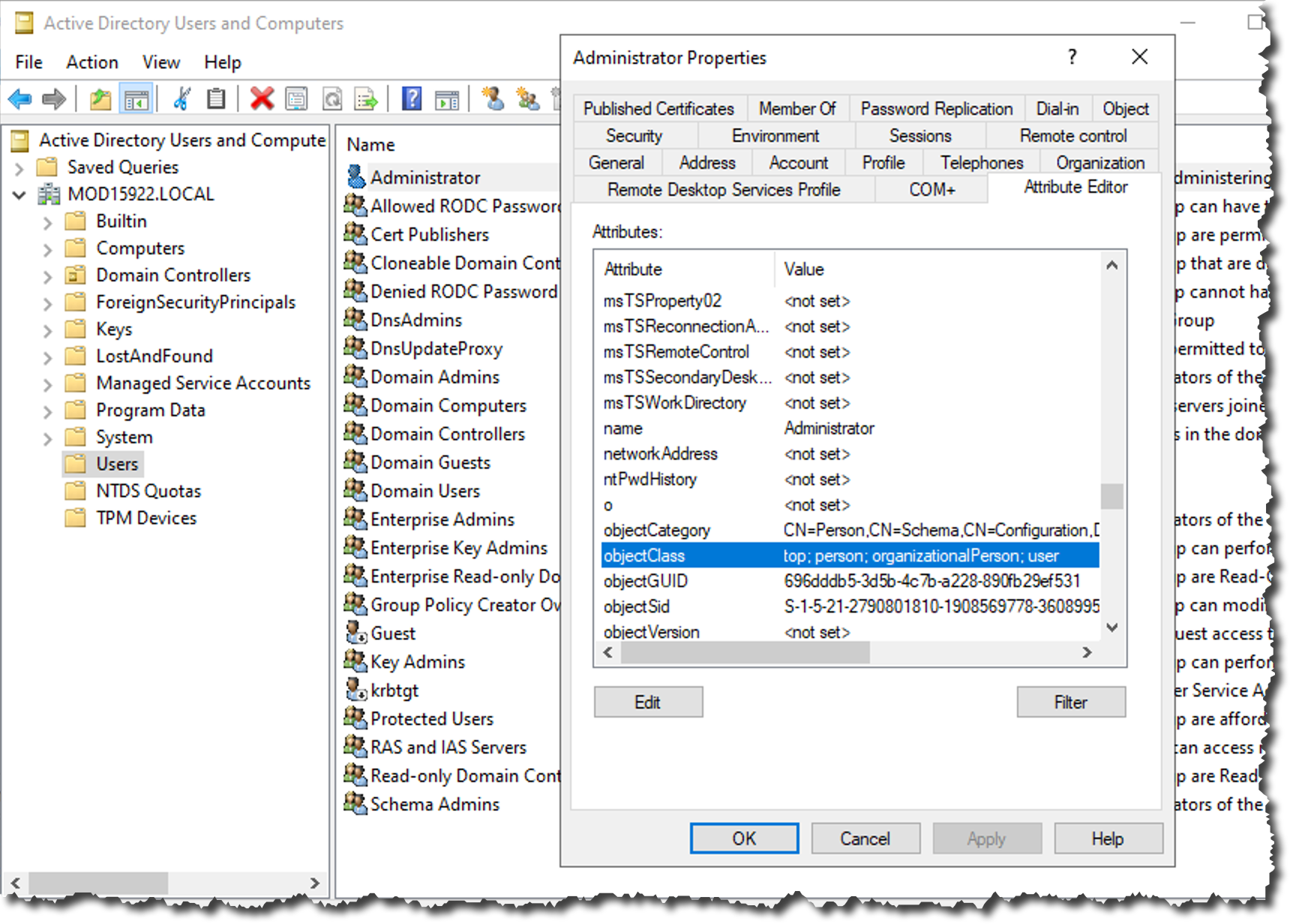

En cochant l’option «Advanced Features» dans le menu «View», l’ADUC affiche plusieurs conteneurs supplémentaires, mais donne surtout accès à l’éditeur d’attribut (Attribute Editor) des objets de l’annuaire, comme on peut le montre la figure 15.

Tâches

Effectuez les tâches décrites ci-après à l’aide des outils d’administration de votre choix.

Créer des unité d’organisation

-

Expliquez à quoi servent les unités d’organisation (organisational Unit ou OU)

-

Dans l’arborescence, “Computers” et “Users” ne sont pas des OU mais des conteneurs. Décrivez les similitudes et les différences de ces classes d’objets.

-

Créez une OU pour le siège de Fribourg et une OU pour chaque succursale (Lausanne, Berne et Sion), soit quatre OU au total.

-

Dans l’outil ADUC, assurez-vous que vous avez coché l’option «Advanced Features» dans le menu «View» et ouvrez la fenêtre de propriété de l’une des OU que vous venez de créer, et dans l’onglet «Attribute Editor», relevez la valeur des attributs: ou, distinguishedName et objectClass.

Créer des groupes

- Créez sur le serveur les groupes globaux suivants :

- Informatique

- Commercial

- Secrétariat

-

Créez un groupe de domaine local pour accéder aux données de la Direction : DATA-DIR.

-

Ajoutez dans le groupe DATA-DIR les groupes globaux suivants : Informatique et Commercial.

- Dans l’outil ADUC, assurez-vous que vous avez coché l’option «Advanced Features» dans le menu «View» et ouvrez la fenêtre de propriété de l’un des groupes que vous venez de créer, et dans l’onglet «Attribute Editor», relevez la valeur des attributs: cn, distinguishedName et objectClass.

Créer des comptes d’utilisateur·rice

Dans l’annuaire, les comptes d’utilisateur·rice représentent les utilisateur·rice·s reconnu·e·s par le contrôleur de domaine et contiennent les informations nécessaires à leur authentification.

Pour tous les comptes d’utilisateur·rice de l’entreprise, les règles suivantes doivent être observées :

- Le mot de passe initial d’un nouveau compte doit être aléatoire.

- Le mot de passe initial doit obligatoirement être changé à la première ouverture de session.

- Les utilisateur·rice·s ne sont autorisé·e·s à se connecter qu’entre 07:00 et 21:00.

- Le personnel responsable de l’informatique peut se connecter à toute heure.

On vous demande de réaliser les actions suivantes :

-

Définir et documenter une manière de nommer les comptes d’utilisateur·rice·s de l’entreprise.

-

Créer les comptes d’utilisateur·rice pour les personnes ci-après et ajouter judicieusement ces comptes aux groupes créés précédemment.

À Fribourg :

- Jacques Bornet, Directeur informatique et administrateur du domaine.

- Huguette Maret, Directrice commerciale.

- Georges Miauton, Secrétair de Direction.

À Lausanne :

- Tifani Brelat, responsable informatique du site de Lausanne.

- Marie Michellot, responsable commerciale du site de Lausanne.

- Gabriel Berset, Secrétair de Direction.

À Berne :

- Andrea Schweizer, responsable informatique du site de Berne.

- Fritz Staub, responsable commercial du site de Berne.

- Irene Schaer, Secrétaire de Direction

À Sion :

- Juliette Praz, responsable informatique du site de Sion.

- Laure Fournier, responsable commerciale du site de Sion.

- Sarah Largey, Secrétaire de Direction.

-

De décrire une procédure pour associer à chaque utilisateur·rice, un disque réseau P: connecté à un dossier personnel sur le serveur, puis d’appliquer cette procédure pour l’OU de Berne uniquement.

-

Dans l’outil ADUC, assurez-vous que vous avez coché l’option «Advanced Features» dans le menu «View» et ouvrez la fenêtre de propriété de l’un·e des utilisateur·rice·s que vous venez de créer, et dans l’onglet «Attribute Editor», relevez la valeur des attributs: cn, distinguishedName et objectClass.

-

Recommencez le point 4 avec un·e utilisateur·rice d’une autre OU.

Créer des comptes d’ordinateur

On vous demande ici de créer des comptes d’ordinateurs. Dans un annuaire, ces objets peuvent avoir un rôle purement informatif, mais dans un domaine AD, ils servent généralement au contrôleur de domaine à authentifier les machines correspondantes.

-

Créez dans chaque OU deux comptes ordinateurs avec la convention suivante:

W4ICTXX<NomDuSite><##>où ## est le numéro de la machine sur deux chiffres. -

Déplacez tous les comptes ordinateurs créés dans l’OU de Fribourg.

-

Dans l’outil ADUC, assurez-vous que vous avez coché l’option «Advanced Features» dans le menu «View» et ouvrez la fenêtre de propriété de l’un des ordinateurs que vous venez de créer, et dans l’onglet «Attribute Editor», relevez la valeur des attributs: cn, distinguishedName et objectClass.